به وجود آوردن معماری امنیتی در سازمانها

به وجود آوردن معماری امنیتی در سازمانها

به وجود آوردن معماری امنیتی در سازمانها

بیشترین مشکلات سازمانها مواردی مانند درک مناسب از امنیت، چالشهای ناشی از عدم امنیت در سازمانها، توانایی مدیریت بر تصمیمگیری، انتخاب بهترین راهحلها و خرج کردن بودجه برای اصلاح مشکلات امنیت اطلاعات میباشد. سؤالی که پیش میآید این است که آیا سرمایهگذاری در معماری امنیتی راهحل مناسبی است یا خیر.

دفتر حسابرسی کل استرالیا (OAG) دو گزارش در این باب انتشار داده است. در اولین گزارش که در مورد کنترلهای امنیتی بر روی پایگاه دادهها بود، 115 مورد آسیب جدی کشف شد که از این تعداد 15 عدد بسیار جدی تلقی شدند و 45 عدد از ریسک بالایی برخوردار بودند. 7 سازمان بررسی شدند و موارد آنها در “بخشهای متفاوت (critical control areas)” طبقهبندی شدند.

در این بررسی دیده شد که چندین سازمان محیطهای تولیدی، آزمایش و توسعه خود را جداسازی نکرده بودند. این محیطها اطلاعات دریافتی از پایگاههای دادهای تولیدی یا زنده در تمامی محیطهای دیگر تکرار سازی میکردند. این مسئله سطوح حمله افزایش میدهد چون دادهها راحتتر در دسترس گروههای متعدد کارمندان و پیمانکاران با سطح امنیتی یکنواخت قرار میگیرد.

داشتن چندین محیط که تغییرات در آن قابلکنترل و تحت کنترل سازمان باشد هزینهبر است. پس باید نیازهای سازمان را با دقت و بر اساس نیازهای قطعی و واقعی و وجود بودجه حقیقی در نظر گرفت تا یک پروژه قابل توجیه و بهموقع ارائه گردد.

معماری شبکه در سازمانها میتواند از وجود امنیت اطمینان حاصل نماید. توصیه میگردد که معماری امنیتی در درون معماری سازمانی بهصورت منظم جای گیرد تا سازمان از مشکلات کمتری برخوردار باشد. “مدیریت نیازها” هسته اصلی معماری سازمانی است و از طریق آن اطمینان حاصل میگردد که تمام فعالیتها در سازمان از دیدگاه استراتژیکی و تاکتیکی نیازها انجام میشوند.

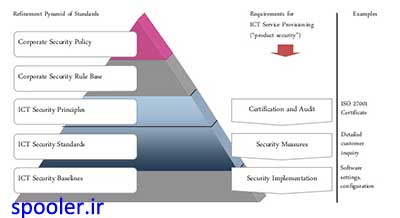

یک سری کنترلهای امنیتی باید برای تمام سازمان به وجود آید که منشأ آن سیاستهای سازمان، قوانین مطابقتی و احکام قانونی باشد. این سری کنترلها باید الزاماً در همه سیستمها و پروژهها پیادهسازی شود. یک “معمار امنیتی” متوجه ارتباطات و استرسهای پیچیده بین کسبوکار، سیاستها، هزینهها، تحویل و غیره خواهد بود. او اطمینان حاصل خواهد کرد که سیستمهای امنیتی برای ارائه خدمات تحویل راحتتر یا افزایش سرعت تولید قربانی نخواهند شد و در آنها ضعف وجود ندارد.

دسترسی خاص به یک سیستم باید حسابرسی (audit) شود و هشدار آن باید بهصورت real-time به مرکز عملیات امنیتی ابلاغ شود. اینیکی از نیازهای معمول یک مرکز امنیتی میباشد. این امر بهظاهر ساده به نظر میرسد اما هر یک و همه سیستمهای سازمانی شما باید دارای عملکرد فنی برای احراز هویت و تائید کاربرها در این روش باشند. معمارهای شما باید اطمینان حاصل کنند که هر ورودی لاگ مرتبط با این نیاز به سیستم روی تراشه (SOC) میرود و نیز باید اطمینان حاصل کرد که تستهای جامع برای نیازها در طول عمر تحویل درراه حل شما وجود دارد.

سیستم شما باید دارای مسئولیتپذیری فردی باشد. این راهحل باید بهگونهای ساخته شود تا نیازها را تماماً ارائه دهد. اگر برای “تحویل سریعتر” نیازها نادیده گرفته شوند باید به دنبال یک پایگاه دادههای دیگر بود تا نیازها برآورده شوند. پس برای این موارد بهتر است یک برآورد ریسک فنی اجر آ شود و نگاهی جامع به معماری داشت. نمیتوان معماری را سخت تلقی کرد یا آنرا نادیده گرفت. همه سازمانها درگیر مسائل زیرپوستی مشابه هستند که یعنی عدم وجود یک روش یا دیدگاه سامانمند و فراگیر برای ارائه امنیت به سازمان. تنها راهحل این مشکل “وارد نمودن و ساختن یک معماری امنیتی در درون معماری سازمانی” است.

در یک معماری امنیتی موفق باید برای همه پروژهها و برنامهها “تمامی اصول امنیتی، استانداردها، نیازها، روشهای اجرایی درست و تعهدهای قانونی” توسط مشاور و تحلیلگر امنیتی شناساییشده و سپس برنامهریزی تغییر و تحول بر اساس آن اجر آ گردد. اطمینان حاصل شود که توانمندی معماری امنیتی شما پاسخگوی سیستم امنیتی از تحویل تا مرحله تولید باشد. عملکرد خوب از مرحله مفهوم محصول (concept) شروع میشود و نباید برای رسیدن سریعتر به مرحله تولید موارد مانند امنیت و غیره را قربانی سرعت عمل نمود.

با اجرا یک توانمندی امنیتی استراتژیک بهعنوان یکی از عملکردهای معماری سازمانی، که سازمانها با آنیک برخورد امنیتی جامع دارند، میتوان محیط فناوری اطلاعات و ارتباطات (ITC) سازمانی را تغییر داد و هرسال آنرا بهبود و توسعه داد.