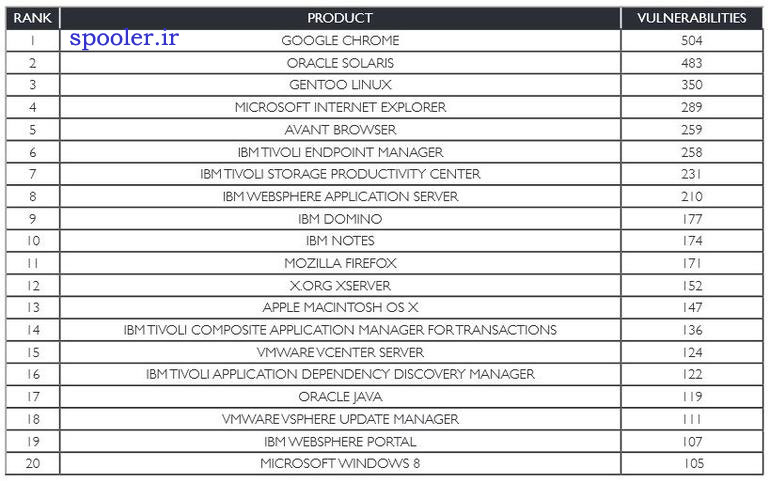

مهم ترین آسیب پذیری برنامه ها در 2014

مهم ترین آسیب پذیری برنامه ها در 2014 در مطالعه بررسی آسیب پذیری ها در سال 2015، شرکت Secunia حدود 15435 آسیب پذیری نرم افزاری در 3870 برنامه را ثبت نمود. نرم افزارهای IBM 40این موارد را در لیست 20 مقام اول به خود اختصاص داد. در این گزارش آمده است که افزایش 18 در