Bayrob تروجان در حال حمله از طریق Nemucod

Bayrob تروجان در حال حمله از طریق Nemucod

در ماههای اخیر چندین تهدید و حملات سایبری در حجمها و مراتب بالا شناساییشدهاند که تمرکز آنان بیشتر در کشورهای آلمان و اسپانیا بوده است. این بدافزار توسط تروجان Nemucod توزیع میشود که بدافزارهای دیگری مانند Teslacrypt و غیره را ارسال میکند. بدافزار Bayrob از آذرماه 1394 چندین کشور را هدف حملات سنگین قرار داده است و سعی داشته که بالاترین تعداد قربانیان را داشته باشد.

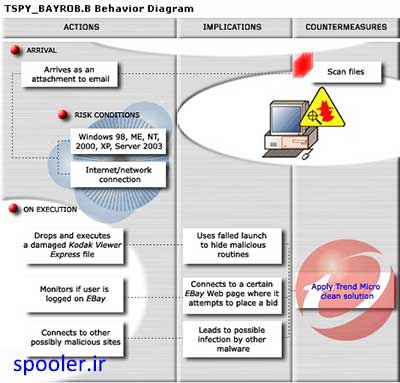

روش حمله این بدافزار از طریق یک ضمیمه ایمیل است که وانمود میکند که ایمیلی ارسالی از شرکت Amazon است. تیتر ایمیل از شرکت آمازون است اما آدرس ایمیل ارسالکننده متفرقه و مشکوک خواهد بود.

آدرس مشکوک ایمیل و تیتر شرکت آمازون

در ضمیمه نامه یک فایل Zip قابلاجرا (executable) وجود دارد که این فایل نصب بدافزار است. با اجرا این فایل اقدامات مخرب بر روی سیستم کاربر اجرا خواهد شد و پیام error ذیل نشان داده خواهد شد. این پیام به کاربر میگوید که او یک فایل را دانلود نموده است که نمیتواند از آن استفاده کند.

پیام error در زمان نصب Bayrob

واقعیت این است که چون بدافزار قبل از ارسال پیام در سیستم قربانی اجراشده است و هکرها از آن بهعنوان درب پشتی (Backdoor) استفاده میکنند. این تروجان خود را بهعنوان یک خدمت سیستمی ثبت میکند و میتواند system registry را تغییر دهد و پس از هر restart اجرا شود.

یکی از اهداف این بدافزار سرقت اطلاعات از سیستم یا کامپیوتر قربانی است. اطلاعات دزدیده و ارسالشده به سرور C&C راه دور این بدافزار، شامل ورژن OS، اسم کامپیوتر، آدرس IP دستگاه، اطلاعات در مورد سیستم و تنظیمات آن، آدرس MAC و لیست خدمات در حال اجرا (running services) میباشد. البته این اطلاعات هدف اصلی هکرها نیست. آنها درنهایت امید دارند که دادههای حساس مانند اطلاعات کارت اعتباری و بانکداری آنلاین به دست آورند. این تروجان میتواند با استفاده از پروتکل HTTP با کامپیوتر C&C خود ارتباط برقرار کند و عملیات ذیل را اجرا نماید.

• دانلود کردن فایلهای مخرب از کامپیوتر راه دور

• اجرا فایلهای .exe

• ارسال لیست پروسههای فعال به کامپیوتر راه دور

• بهروزرسانی خود

این تروجان نیز میتواند چندین URL را علاوه بر URL متصل به سیستم C&C تولید کند. در تصویر ذیل سه URL مختلف استفادهشده توسط این بدافزار دیده میشود.

استفاده Bayrob از چندین URL

مشاهده میشود که URL “simplemodern.net” متعلق به آمازون ژاپن میباشد اما دو URL دیگر به دومینهای آمازون مرتبط نیستند. امکان دارد که هکرها از دومینهای اجارهای برای ارسال دستورات و کنترل بدافزار استفاده کنند و امکان دارد که این سایتها متعلق به زیرساخت دار آمازون باشند.

اطلاعات IP سایت simplemodern.net در whois

این مسئله بدین معناست که مجرمین از زیرساخت دار موجود خدمات وب آمازون ژاپن استفاده میکنند و سرورهای آمازون نقض نشدهاند. اگر مراجع قانونی از شرکت آمازون درخواست غیرفعال کردن سرور را کنند و اطلاعاتی در مورد مشتریان و کاربران خدمات وب مربوط به سرور را بخواهند، امکان دارد که این کار موجب دستگیری خلافکارها شود.

اثرات جهانی Win32/Bayrob

اثر این تهدید بستگی به محل استفاده آن در دنیا دارد. هکرهای Bayrob متمرکز بر روی اروپا، افریقای جنوبی، استرالیا و زیلاند نو بودهاند. دو کشور با بیشترین آلودگی المان و اسپانیا (حدود 15{fea3c28d3890e38680ec32848aac0d612e51e58d6c76d9449e10e3199002478e}) میباشند. در نقشه ذیل گسترش این بدافزار نشان دادهشده است.

نقشه گسترش Bayrob

روند حملات Bayrob در آلمان (دسامبر 2015 الی ژانویه 2016)

روند حملات Bayrob در اسپانیا (دسامبر 2015 الی ژانویه 2016)

درواقع گونههای دیگر Win32/Bayrob از دسامبر بهصورت گسترده در دنیا توزیع شدند.

گستردگی و توزیع Win32/Bayrob در دنیا

این نقشه نشان میدهد که روند شناسایی در آمریکای شمالی و جنوبی، آسیا و اکثر مناطق آفریقا کند بوده است. ایمیلهای مخرب Bayrob در چندین زبان دیدهشده است و امکان دارد که یک تاکتیک تمرکز بر مناطق خاص باشد.

جمعبندی

حملات بدافزاری مستمر بر روی اهداف و کشورهای مختلف امروز معقولتر و روزمرهتر هستند. این ممکن است نوعی استراتژی جدید باشد که متمرکز بر برخی از بخشها در جهان است تا بر روی هزاران نفر قربانی تأثیر گذارد. چون روش استفادهشده برای توزیع این ویروس شناختهشده است، تلاش باید کرد که کاربران را از وجود آن آگاه نمود و برای شناخت این نوع حملات آموزش فراهم آورد.