پس از احراز هویت اختیار و کنترل دسترسی

پس از احراز هویت اختیار و کنترل دسترسی :

اختیار (authorization) و کنترل دسترسی (access control)

اختیار و کنترل دسترسی روشهای اجرا سیاستهای دسترسی میباشند. میتوان یک سناریو اختیار معمولی و عمومی را.با نگهبان دم درب هتل مقایسه کرد که او فقط اجازه ورود به افراد ظاهراً متناسب را به داخل هتل میدهد. کنترل دسترسی درواقع برعکس.است و ورود افراد فاقد شرایط را منع میکند. این پروسهها در همهجا اتفاق میافتند. برای مثال در بانک، در استادیوم .ورزشی و تالار موسیقی، در زمان ورود به هواپیما و غیره. در هر مورد شما باید نشان دهید که برای عملکرد مجوز دارید (مانند مجوز ورود به هواپیما، مجوز ورود به کنسرت و مجوز دریافت پول از بانک). اگر مجوز دسترسی به آن نقطه یا فعالیت را ندارید.شما تائید نخواهید شد.

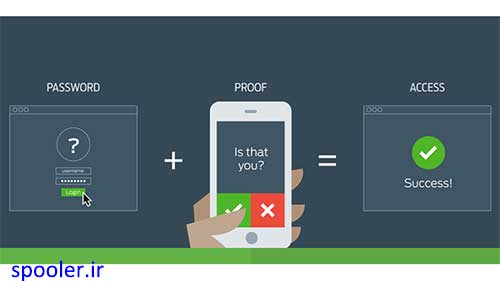

برای اجرا برنامههای موفق اختیار و کنترل دسترسی.شما نیاز به احراز هویت و سیاستهای مناسب دارید. احراز هویت قوی.برای ایجاد دسترسی کاربر میباشد که در آن باید اطمینان حاصل نمود که طرف واقعاً خود اوست و نه یک فرد دیگر، هکر یا متخلف. اختیار و کنترل دسترسی نیاز به برنامهریزی و تفکر دارند، تا اطمینان حاصل شود که سطوح مناسب دسترسی دادهشده نه بیشازحد نامحدود و محدود میباشد.

زمان مفید بودن اختیار و کنترل دسترسی

این سطح از برنامهریزی شاید کار و فعالیت زیادی را نیاز داشته باشد.و سؤال پیش میاید که چرا کسی به دنبال چنین فعالیتی میرود. درواقع در مواقعی که بودجه شما محدود است و به دنبال روشهای.محدودسازی ریسکها هستید که قدرت ذهنی بیشتری نیاز دارد، این مورد مفید واقع خواهد شد.

داستانهایی وجود دارد که در آن مجرمین سایبری وارد سیستمهای.حساس شرکتهایی، که گمان میرفت به آن دسترسی ممکن.نبوده است، شدهاند (مانند پورتال ارائهدهندگان خدمات یا سیستمهایی در بخشهای نامربوط). باوجود برنامهریزی، ریسک این حملات را میتوان کاهش داد. هر کسبوکاری چه کوچک.و بزرگ بخشها و فایلهایی دارد که توسط عموم نباید مشاهده شود. بر اساس اندازه کسبوکار ممکن است چندین.بخش ممکن است دارای منابع بسیار حساس باشند که نباید از خارج از محیط به آن دسترسی داشت، که شامل منابع انسانی، پرداختها، حسابداری،.توسعه کسبوکار و IT میشود. مواردی نیز ممکن است وجود داشته باشد.که در آن طرفین خارج از سازمان مانند ارائهدهندگان خدمات.و مهمانان باید به منابع شما دسترسی داشته باشند.

میتوانید به این افراد، گروهها ، تک سیستمها و یا.بخشهایی از شبکه اجازه دسترسی بدهید و یا آنها منع کنید. قبل از به وجود آوردن سیاستها یک لیست مانند موارد ذیل بسازید.

t•tبخشهای جداگانه

a•aگروهها درونسازمانی

v•vنقشها در سطوح سازمان (مانند پروژهها یا مدیران محصولات و مدیریت)

c•cافراد با وظایف مربوط به شغل خاص

f•fمدیران و رهبران گروهها

k•k مدیران سطوح بالا

h•h امنیت و فناوری

با این لیست میتوانید عملکردهایی را که نیاز به دسترسی دارند.را با دلیل و مکان تشریح کنید. میتوانید عملکردها و مناطق گروه.و افراد را که دسترسی ندارند را نیز تعیین کنید. میتوانید که بر منابع محدودیت بگذارید.(طول و مرتبه تکرار کارمندان و بخشها برای دسترسی). درحالیکه برخی گروهها در سازمان شما شاید نیاز به دسترسی کامل.(دیدن، ویرایش فایلها و دادهها) داشته باشند، برخی گروهها.فقط نیاز به دیدن محتوا و directory ها رادارند. شما میتوانید برای منابع نیز محدودیت ایجاد کنید (مانند زمان دسترسی به یک فایل یا پوشه یا سایت و مقدار فضای تعیینشده).

پس از به وجود آوردن لیست گروهها و دسترسیها میتوانید این سیاستها را اجرا کنید. در حالت طبیعی این سیاستها.در نقطه ورود کاربر یا در نقطه login اجرا میشود. برای مثال در زمان start.یا بیدار شدن وسیله، در برنامهها.در خدمات آنلاین و پایگاههای دادهای. این سیاستها باید مستندات زنده باشند و بهصورت مستمر بهروزرسانی شوند (بر اساس تغییرات در موقعیت کاربران).

علی رقم اجرا بهدرستی همه سیاستهای موردنظر، خطرات و تهدیدها در کمین هستند و باید از آنها آگاه باشید.

پس از احراز هویت اختیار و کنترل دسترسی