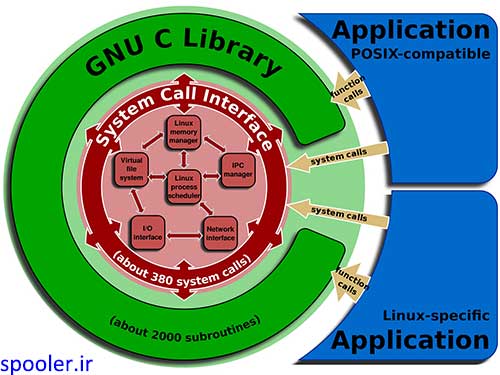

آسیبپذیری عمده و ساکن در کتابخانه GNU C

آسیبپذیری عمده و ساکن در کتابخانه GNU C

در هفته گذشته محقق امنیتی (Dan Kaminsky ) از یک سری آسیبپذیریهای امنیتی جدی در کتابخانه Open-source بانام GNU Library یا glibc خبر داد که توسط شرکتهای Redhat و Google کشف شد. محققان براین اعتقاد هستند که هزاران وسیله و اپ در معرض خطر حملات سایبری به دلیل این آسیبپذیری هستند که از سال 2008 وجود داشته است.

این آسیبپذیری اتفاقی توسط یک مهندس گوگل کشف شد. او متوجه شد که SSH client آنها در زمان تماس به یکهاست خاص هر بار segfault میشود. این مهندس برای بررسی این رفتار یک تیکت صادر نمود و پس از بررسیهای عمیق و دقیق مشخص گردید که ایراد در glibc میباشد. به دنبال این کشف تیم مربوط سعی بر اجرا آزمایشات نقص توسط آسیبپذیری کرد و امکان هک کردن از این طریق ثابت شد.

محققین میگویند که پس از تحلیل پشت پاکت (back envelope) مشخص شد که امکان write کردن درست پاسخهای DNS وجود دارد که در آن هکرها payload های کنترلشده را ضمیمه میکنند و میتوانند به ” a DNS cache hierarchy” نفوذ نمایند و درنتیجه سیستمها را از پشت این کش ها کنترل کنند. درنتیجه میتوان به سرورها حملات مردمیانی (Man-in-the-middle) اجرا نمود و برخی را هک کرد.

یک مجرم سایبری یا هکر میتواند از راه دور کد مخرب را در وسیله یا اپ از این طریق اجرا کند و وسیله یا سیستم را نقض نماید. این آسیبپذیری حدود 8 سال است که وجود دارد و در زیرساختدار اصلی اینترنت و وب جهانی (World Wide Web) وجود دارد. در حال حاضر گوگل یک پچ امنیتی برای این آسیبپذیری انتشار داده است و راهکارهایی برای مقابله با آن در صورت عدم بهروزرسانی با پچ ارائه داده است.

با توجه به گستردگی و توزیع این آسیبپذیری میتوان آنرا با مواردی مانند Heartbleed مقایسه نمود و ممکن است این آسیبپذیری گستردهتر از آنها باشد. این مشکل بر روی وسایل اندرویدی اثر ندارد.