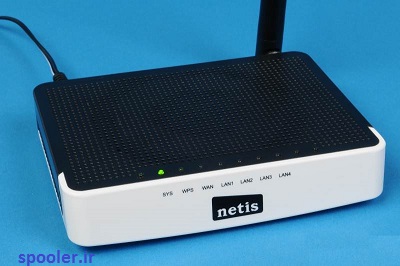

در روترهای Netis(backdoor) 57 میلیون

در روترهای Netis درب پشتی

به گزارش محققان. Trend Micro، از ماه اگست 2016 . دهها میلیون اسکن مخرب تابهحال برای شناسایی درب پشتی (backdoor) در روترهای Netis صورت گرفته است. دو سال پیش گزارش شد که روترهای Netis دارای یک درب پشتی هستند .به هکرها اجازه میدهد.که کنترل کامل وسیله را به دست بگیرند. فقط نیاز است حملهکننده آدرس IP خارجی روتر را بداند و از طریق پورت UDP 53413 با واردکردن اسم رمز پیشفرض سیستم . آن دسترسی پیدا کند.

با به دست گرفتن کنترل کامل. دستگاه مجرم میتواند. تنظیمات را تغییر داده .حملات مردمیانی (man-in-the-middle) و فعالیتهای غیرمجاز دیگر اجرا کند. مستندات موجود در روترها اشاره به درب پشتی و استفاده از آن را نمیکنند. در روترهای Netis

شرکت Trend Micro میگوید که بر اساس دادههای دریافتی و تحقیقات آن شرکت. این درب پشتی هنوز در حال استفاده است. از اگوست 2016 تابهحال تلاشهای گستردهای. برای نقض آن روتر (2.9 میلیون مورد) دیده میشود. این آمار بر اساس از مشتریان فیلتر شده. و مانیتور شده بوده که یعنی احتمالاً 57 میلیون رخداد وجود داشته است.

در هفته گذشته. نیز حدود 50 هزار رخداد بر روی یک IPS ثبت شد. بیشتر این موارد در چین و کره شمالی منشأ داشت. محققین میگویند که این دادهها را میتوان مستقیماً از روی داشبورد SMS دریافت نمود. این یعنی اینکه مجرمین فعالانه در حال اسکن کردن. در فضای IPv4 هستند .تا روترهای در اینترنت .دارای درب پشتی قابلنقض را کشف کنند. با توجه به حجم و راحتیهای نقض میتوان دریافت. روترها پس از نقض برای حملات استفاده میگردد.

شرکت Netis برای درب پشتیها پچ ارائه داده است اما چون خود درب پشتی برداشته نشده است. روترها هنوز آسیبپذیر هستند.