دریافت داده از سیستمهای راه دور بدون اتصال به اینترنت

دریافت داده از سیستمهای راه دور بدون اتصال به اینترنت

یک گروه محقق آمریکایی ادعا کرده است که روشی برای برداشت داده از کامپیوترها و سیستمهای راه دور، که به اینترنت وصل نیستند، را پیداکرده است.

به گزارش خبرگزاری Reuters تعدادی از محققان امنیتی در امریکا.نشان دادهاند که میتوانند کنترل اجزا استاندارد کامپیوترها، پرینترها.و میلیونها وسایل را در دست بگیرند. این یعنی هکرها میتوانند از آنها اطلاعات را بهصورت امواج صوتی دریافت کنند و این.هکهای موفق حتی بر روی سیستمهایی که به اینترنت وصل نمیباشند، مانند سیستمهای موجود در نیروگاههای هستهای، امکانپذیر است و ردپایی از خود باقی نمیگذارد.

این روش توسط شرکت Red Balloon Security، یک استارت آپ از شهر نیویورک، کشفشده است.

شرکتها در سراسر .دنیا میلیونها دلار در ایجاد امنیت شبکهها و سیستمهای خود سرمایهگذاری.میکنند و پیدا کردن روشی که میتواند تمامی این اقدامات را زیر سؤال ببرد واقعاً نگرانکننده و حیرتآور است.

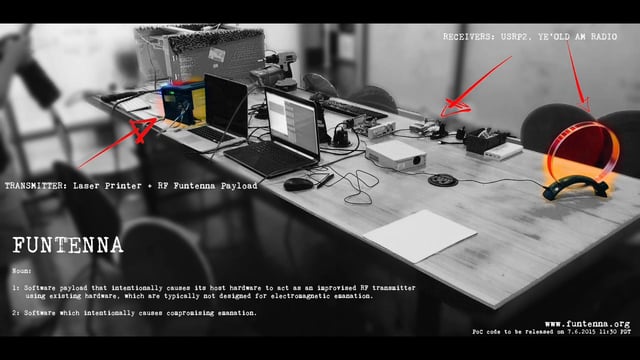

در این روش، “برنامه حمله” اجزا فیزیکی.یا.سختافزاری (مدارهای ورودی/خروجی) را تحت کنترل.خود درآورده و حملهکننده.فرکانسهای لرزشی خاصی را به سمت این اجزا ارسال میکند.

این لرزشها توسط یک آنتن رادیویی AM در نزدیکی اجزا شنیده میشود و میتوان آنها را به داده تبدیل نمود. در دهههای اخیر.آژانسهای امنیتی و محققان مختلف به دنبال روشهای نوآور برای استخراج اطلاعات از کیبردها و دیگر سختافزارها بوده و توانستهاند که نور، گرما و دیگر تابشها را اندازهگیری کنند تا دریافتکننده محتوای آنرا محاسبه کند.

دریافت داده از سیستمهای راه دور بدون اتصال به اینترنت

فرستندههای.آنتن جدید شرکت Red Balloon Security بانام Funtenna یک کانال دیگر احتمالی.هک کردن را به روشهای دریافت. اطلاعات اضافه میکند، که بهسختی میتوان آنرا شناسایی نمود چون هیچ ترافیکی از ورود و خروج دادهها ثبت نمیگردد.

این.سیستم در کنفرانس اخیر Black Hat 2015 در شهر لاسوگاس رسماً معرفی شد. و گفته شد که محققان و هکرها.در آینده میتوانند از این فنّاوری بهرهبرداری نمایند. هکرها به یک آنتن در نزدیکی ساختمان مورد هدف نیاز دارند که بتواند امواج صوتی را شناسایی کند و باید راهی برای دسترسی به ترمینال برای تبدیل دادهها به فرمت مناسب پیدا کنند.

از طرفی توسعه و ساخت.چنین ابزاری در دو سال اخیر.ثابت میکند که میتوان از ترمینالها بهصورت.غیرقابلپیشبینی شده سوءاستفاده نمود و روشهای مبارزه مابین حملهکنندگان و محافظان ممکن است بهصورت قابلملاحظهای تغییر یابد. از طرفی دیگر تا توسعه.کامل این نوع تکنولوژیها راه درازی در پیش است و نباید. باعث دغدغه و نگرانی در جامعه شود.