بزرگترین تهدید در اینترنت: حمله و گریز

بزرگترین تهدید در اینترنت: حمله و گریز

در گذشته نرم افزار های امنیتی لازم بود که به کارمندان هشدار در مورد سایت های اسپوف (website spoofing) بدهند. امروزه روش های حملات سایبری پیچیده تر و شده و تکامل یافته اند. حتی سایت های معتبر و قابل اطمینان میتوانند به صورت غیر محسوس توسط روش حمله و گریز آلوده شوند که یک نمونه آن حمله به سایت nbc.com در سال 2014 بود.

روشی که بیش از همه جهت حملات توسط مجرمین سایبری استفاده میشود جعل و دستکاری پیوندها و آدرسها (spear-phishing) است. با این روش مجرمین سایبری به اطلاعات حساس شما دسترسی غیر قانونی داشته و برای همین نرم افزار های هشدار به یوزر بوجود آمده است.

برای به حداقل رسانیدن ریسک حملات سایبری مهم است که همه کارمندان سازمان درک کنند که آنان هم سرمایه و هم یک ریسک امنیتی احتمالی به شمار میروند.

پس از دوره دادن و اجرآ هشدار های لازم کارمندان به احتمال قوی متوجه خواهند شد که کدام ضمیمه ها و موضوعات ایمیل را باز نکنند. برای مثال: ایمیل هایی که از یک وکیل در نیجره آمده و ادعا دارد که مبلغ هنگفتی را باید از بانکی در آن کشور از طریق آن کارمند منتقل کند و کمیسیون یا سود به وی دهد و در خواست دسترسی به اطلاعات وی را میکند.

در گذشته نرم افزار های امنیتی فقط نیاز داشتند که بر ایمیل های فیشینگ و تهدیدات اسپوفینگ وب سایت ها (website spoofing threats) متمرکز باشند. موارد ذیل روش های موثر و برتری برای جلوگیری از تهدیدات است و در گذشته نادیده گرفته میشد.

ضمیمه های ایمیل را از افرادی که نمیشناسید باز نکنید.

ضمیمه های ایمیل را از افرادی که میشناسید اما انتظار دریافت آنرا ندارید یا فایل ناشناخته است را باز نکنید.

لینک های وب سایت ها را از ایمیل های ناشناس دنبال نکنید.

روال اسم گذاری لینک های وب سایت را چک کنید و مطمعن شوید که آنها شما را به سایت های معتبر هدایت میکنند.

(Drive-by Attacks )

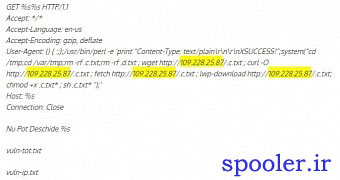

حمله به سایت های nbc.com در سال گذشته ثابت میکند که کارمندان در زمان بازدید از سایت های معتبراز تهدیدات حمله و گریز (Drive-by Attacks ) در خطر هستند. مجرمان سایبری در سایت های nbc.comعناصر مخرب نامرئی را در وب سایت های مختلف گویندگان اخبار جاسازی کرده بودند. برای عدم شناسایی و ردگیری آنها این عناصر بصورت دوره ای چرخش داده میشدند (Rotated).

با کلیک کردن یوزر بر روی آنها Redkit فرا خوانده میشد و کامییوتر را با سه کیت متفاوت مورد حمله قرار میداد که Citadel crime ware toolkit جزء از آن کیت ها بود و اطلاعات مالی را برداشت میکرد. Redkitاول چک میکرد که آیا یوزر از نرم افزار های یا پلاگ این مرورگر (browser plug-ins) ورژن قدیمی و تاریخ گذشته استفاده میکند.

اگر نرم افزار ها یا پلاگ این مرورگر (browser plug-ins) ورژن قدیمی و تاریخ گذشته یافت میشد ازاین آسیب پذیری برای نصب نرم افزار مخرب بر روی کامپیوتر یوزر استفاده میشد.

اینگونه تهدیدات حمله و گریز (Drive-by Attacks ) در حال افزایش است چون کیت های تخریب که مجرمان سایبری با آنها به وب سایت ها حمله میکنند در بازار سیاه در دسترس هستند.

آنها بسیار پیچیده هستند و بطور خودکار عمل میکنند تا مجرمان سایبری بتوانند به بالاترین تعداد سرور های وب حمله کنند. پیچیدگی روزمره محیط های مرورگر باعث گسترش حملات دانلود و گریز (drive-by downloads) نیز میشود.

با افزایش تعداد پلاگ این (plug-ins)و ادآن ها (add-ons) و ورژن های مرورگر ها، آسیب پذیری های بیشتری برای سوء استفاده هکر ها و اضافه نمودن به کیت های آنان وجود دارد.

در نتیجه یوزری که فقط در حال دیدن سایت در اینترنت است به سایت هایی برخورد میکند که در ظاهر سالم هستند ولی آلوده شده اند.در اکثر مواقع حملات سایبری بر روی سایت های محبوب و شناخته شده است چون یوزر ها اعتماد دارند که این سایت ها در مقابل malware محافظت شده اند.

اکثریت حمله و گریز ها زمانی فعال میشوند که پچ های امنیتی برای نرم افزار های معمولی مانند اکروبات (Acrobat) و برنامه های بر اساس جاوا به عموم ارائه میشوند. وقتیکه تولید کننده پچ را انتشار میدهد، هکر ها از اطلاعات آن برای مهندسی معکوس پچ استفاده میکنند و آسیب پذیری های زیر ساختداری آنرا پیدا کرده و به این آسیب پذیری ها حمله میکنند.

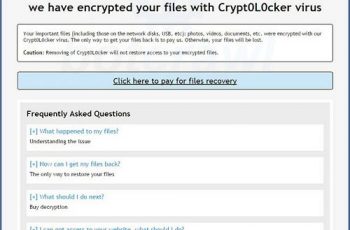

در نتیجهیوزر هایی که نرم افزار خود را به سرعت به روز نکنند در معرض خطر آلوده شدن کامپیوتر خود توسط malware میباشندو درصد آلودگی نیز بالا است. نتیجه کار احتمال دزدیده شدن اطلاعات شخصی شناسایی آنها، ثبت فعالیت های آنها و احتمال عضو شدن کامپیوتر آنها در شبکه botnet میباشد.همچنین بسیاری از آسیب های جاوا هدف مجرمین سایبری هستند چون بسیاری از یوزر ها بروز رسانی را از طریق محیط اجرآی جاوا(Java runtime environment) کامپیوتر خود انجام نمیدهند.

امسال مجرمین سایبری با اجرآ پیش حملات توسط تماس های تلفنی خودکار (robocalls)، حمله و گریز را به سطحی جدید ارتقآ دادند. این تماس های تلفنی خودکار یوزر ها را به سمت وب سایت یک “ارائه دهنده خدمات تلفنی وایرلس” در امریکا شمالی هدایت نمود و وعده دستیابی به صد ها دلار پاداش را به انها داد. چون این سایت آلوده شده بود حتی از یوزر های محتاط سوء استفاده شد و اطلاعات دسترسی دزدیده شد و حساب های متعددی تحت کنترل هکر ها درآمد.

برای به حداقل رسانیدن آسیب پذیری توسط این روش های حملات زیر شما میتوانید موارد ذیل را در نظر بگیرید.

· اول نرم افزار نقطه های پایانی (endpoints)را بروز کنید و جاوا را غیر فعال سازید.

· سازمان ها باید فعالیت های تشخیصی (diagnostic) خود را گسترش دهند.

· سازمانها باید ظرفیت حجمی (payload) شبکه های خود را مانیتور کنند که برای سازمان های.بزرگ ممکن است دشوار باشد. اما با اینکار ممکن است نشانه های از حمله در حال اجرآ به دست آید و روشی برای جلوگیری از آن اتخاذ نمود.

· برآورد بیشتر و مداوم تر اطلاعات توسط یک پروسه اتوماسیون امنیتی.

· گرد آوری و عادی سازی اطلاعات از انواع منابع مانند اطلاعات امنیتی و SIEM ، مدیریت سرمایه، اخبار تهدید ها (threat feeds)و اسکنر های آسیب پذیری.

· سازمان ها میتوانند: با یکپارچه سازی هزینه ها را کاهش دهند، پروسه ها را روان تر سازند، آگاهی موقعیتی (situational awareness) برای اطلاع رسانی آسیب ها و تهدید ها به موقع (on-time) بوجود آورند.

· سازمان ها میتوانند اطلاعات تاریخی روند. ها را جمع آوری کنند تا به آنها در پیشگیری امنیتی (predictive security) کمک کند.