هکرهای ایرانی در حال بهره برداری از نقص های VPN در سازمان های پشتیبان جهانی

هکرهای ایرانی در حال بهره برداری از نقص های VPN در سازمان های پشتیبان جهانی

گزارش جدیدی که توسط محققان امنیت سایبری منتشر شده است ، شواهدی از هکرهای تحت حمایت دولت ایران در ده سال گذشته در دهها شرکت و سازمان در اسرائیل و سراسر جهان را هدف گرفته است.

گفته می شود که کمپین سایبر جاسوسی با عنوان “روباه بچه گربه” به شرکتهایی از بخش IT ، مخابرات ، نفت و گاز ، حمل و نقل هوایی ، دولتی و امنیتی هدایت شده است.

محققان ClearSky گفتند: “ما تخمین می زنیم كه فعالیت های نشان داده شده در این گزارش جزو مستمرترین و جامع ترین مبارزات آشكار شده در ایران تاكنون است.”

“کمپین آشکار شده به عنوان یک زیرساخت شناسایی استفاده شده است ؛ اما می تواند به عنوان بستری برای گسترش و فعال سازی بدافزارهای مخرب مانند ZeroCleare و Dustman نیز استفاده شود.”

گره خوردن این فعالیت ها برای تهدید گروه های APT33 ، APT34 و APT39 ، توهین آمیز – که با استفاده از ترکیبی از متن باز و ابزارهای خود توسعه یافته انجام می شود – همچنین گروه ها را به سرقت اطلاعات حساس و استفاده از حملات زنجیره تأمین برای هدف قرار دادن سازمان های اضافی ، تسهیل می کند.

بهره برداری از نقص های VPN برای به خطر انداختن شبکه های سازمانی

بردار اصلی حمله بکار رفته در گروههای ایرانی بهره برداری از آسیب پذیری های VPN بدون ربات برای نفوذ و سرقت اطلاعات از شرکتهای هدف است. سیستم های برجسته VPN که از این راه بهره برداری می کنند شامل Pulse Secure Connect (CVE-2019-11510) ، محافظت جهانی Global Palo Alto (CVE-2019-1579) ، Fortinet FortiOS (CVE-2018-13379) و Citrix (CVE-2019- 19781).

ClearSky خاطرنشان كرد كه گروههای هكری توانستند با موفقیت به سیستمهای اصلی اهداف دسترسی پیدا كنند ، بدافزارهای اضافی را رها كنند و بعداً با سوء استفاده از “آسیب پذیری های 1 روزه در دوره های نسبتاً كوتاه” در سراسر شبکه پخش شوند.

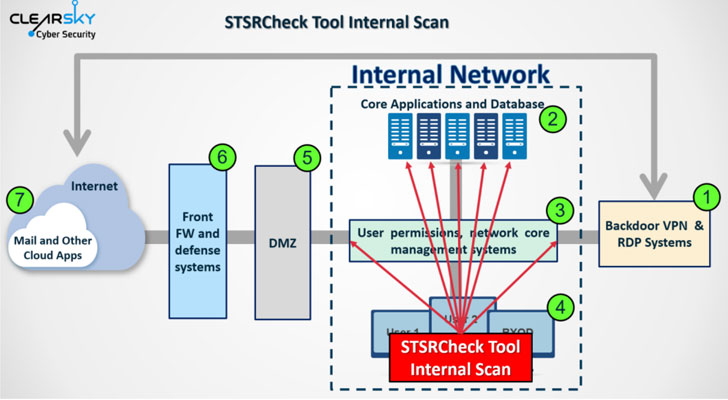

پس از موفقیت در یافتن جایگاه اولیه ، سیستم های به خطر افتاده برای برقراری ارتباط با سرورهای کنترل فرمان و کنترل C2 برای بارگیری یک سری از فایلهای سفارشی VBScript که به نوبه خود می توانند برای کاشت در فضای باز استفاده شوند ، پیدا شدند.علاوه بر این ، کد Backdoor به خودی خود در تکه هایی بارگیری می شود تا از شناسایی توسط نرم افزار آنتی ویروس نصب شده بر روی رایانه های آلوده جلوگیری شود. این وظیفه یک فایل بارگیری مجزا – با نام “Comb.bat” است که می تواند این پرونده های شخصی را با هم جمع کرده و یک اجرای ایجاد کند.برای انجام این کارها و دستیابی به پایداری ، بازیگران تهدید از ابزارهایی مانند آب سیب زمینی آبدار و Invoke the Hash سوء استفاده کردند تا به امتیازات سطح بالایی دست پیدا کرده و بعداً از طریق شبکه حرکت کنند. برخی دیگر از ابزارهای توسعه یافته توسط مهاجمان عبارتند از:STSRCheck – ابزاری برای نقشه برداری از پایگاه داده ها ، سرورها و پورت های باز در شبکه هدفمند و با ورود به مدارک معتبر پیش فرض ، آنها را مجبور به زور می کند.Port.exe – ابزاری برای اسکن پورت ها و سرورهای از پیش تعریف شده.هنگامی که مهاجمان قابلیت حرکت جانبی را بدست آوردند ، مهاجمین به مرحله نهایی حرکت می کنند: Backdoor را اجرا کنید تا سیستم مربوط به خطر بیافتد تا اطلاعات مربوطه را اسکن کرده و با ایجاد یک اتصال دسک تاپ از راه دور (با استفاده از یک ابزار خود توسعه یافته به نام POWSSHNET ) یا باز کردن یک اتصال مبتنی بر سوکت به یک آدرس IP هارد کد شده.

علاوه بر این ، مهاجمان برای ارتباط با سرورهای مستقر در داخل هدف از پوسته های وب استفاده کرده و پرونده ها را مستقیماً در یک سرور C2 بارگذاری کردند.

کار گروه های هک چندگانه ایرانی

براساس استفاده کمپین از پوسته های وب و همپوشانی با زیرساخت های حمله ، گزارش ClearSky خاطرنشان می کند که حمله به سرورهای VPN احتمالاً به سه گروه ایرانی – APT33 (“Elfin”) ، APT34 (“OilRig”) و APT39 (Chafer) مرتبط است. )علاوه بر این ، محققان ارزیابی کردند که این کارزار نتیجه “همکاری بین گروه ها در زیرساخت ها” است ، با استناد به شباهت ها در ابزار و روش های کار در سه گروه.فقط ماه گذشته ، هکرهای تحت حمایت دولت ایران با نام “مگنالیوم” – با انجام حملات پاشش رمزعبور به هدف قرار دادن تاسیسات برقی ایالات متحده و همچنین شرکتهای نفت و گاز کشف شدند.با توجه به اینکه مهاجمان در طی 24 ساعت نقص های VPN را مسلح می کنند ، ضروری است که سازمان ها تکه های امنیتی را در صورت دسترسی و نصب آنها نصب کنند.گذشته از پیروی از اصل حداقل امتیاز ، ناگفته نماند که سیستمهای مهم به طور مداوم مورد نظارت و به روز رسانی قرار می گیرند. اجرای احراز هویت دو مرحله ای می تواند در جهت به حداقل رساندن ورود به سیستم های غیر مجاز مسیری طولانی را طی کند.حرفی برای گفتن در مورد این مقاله دارید؟ در زیر نظر دهید یا آن را در Facebook ، Twitter یا گروه LinkedIn ما با ما به اشتراک بگذارید.