اهمیت مدیریت امنیت اطلاعات و وقایع (SIEM)

اهمیت مدیریت امنیت اطلاعات و وقایع (SIEM)

“مدیریت امنیت اطلاعات و وقایع” (Security Information and Event Management) به کارشناسان و افراد حرفه ای در زمینه امنیت کمک میکند که هشدار های امنیتی منتشر شده توسط نرم افزار وسخت افزار شبکه را بموقع (Real-time) آنالیز و به هم مرتبط کنند. این عامل در بخش های IT سازمان ها گستردگی و رواج زیادی ندارد و اگر سازمان ها از آن استفاده کنند روند عملیات IT و بهره وری آنان بهبود میابد و وضعیت امنیت سازمان افزایش خواهد یافت.

مدیریت امنیت اطلاعات و وقایع (SIEM) آمیزه ای از مدیریت امنیت اطلاعات (SIM) و مدیریت وقایع (SEM) میباشد که یکپارچه شده است. بنابراین شما می توانید بموقع تهدید ها را شناسایی کنید و بر روی آنها عمل کنید، مسائل محیطی تهدید های امنیتی احتمالی را درک کنید، موارد تطبیق و مدیریت ریسک را بررسی کنید.

در اینجا ما به تفاوت های ما بین SIEM، SIM و SEM میپردازیم. دسته بندی این سه محصول دشوار است و سازمان ها باید اول نیاز های مشخص خود را سنجیده و سپس یکی از این سیستم ها را بکار بگیرند. اینکار مستلزم بررسی حجم داده ها و اطلاعات زیادی است و ممکن است حتی برای یک سازمان با منابع مناسب IT و امنیتی دشوار باشد.

عملکرد کلی یک SIM (Security Information Management):

1. مدیریت لاگ و گزارش گیری برای وقایع امنیتی از طریق جمع آوری و آنالیز داده ها

2. ثبت اطلاعات

3. گزارش گیری های منطبق بر مقررات

4. مدیریت پیروی از مقررات از طریق اعمال سیاست ها

5. آنالیز تهدید های امنیتی و مدیریت تهدید ها

6. بررسی شواهد قانونی (Forensics)

عملکرد کلی یک SEM (Security Event Management):

1. مانیتورینگ وقایع امنیتی

2. مانیتورینگ و شناسایی تهدید ها

3. شناسایی و مقابله با تهدید های امنیتی با ارسال رویداد های فوری (چندین سیستم یا مکان) و پاسخگویی به حوادث به منظور پشتیبانی از سازمان یا نماینده IT

عملکرد کلی یک SIEM:

با داشتن یک محیط چند وجهی نیاز سازمان به راه حل SIEM قطعی تر میشود و برای نیاز های سازمانی مبهم امروزی نیاز به ادغام SIM و SEM میباشد. مهم ترین عملکرد های محصول SIEM به شرح ذیل میباشد.

• مطابقت: در صنعت امروز مطابقت یک اصل اساسی است. تمامی سازمان ها باید خود را با مقررات مختلف موجود تطبیق دهند. سخت ترین کار بدست آوردن و حفظ این تطبیق است. اینکار توسط داشتن یک SIEM عملی میشود چون میتوان حجم های بالایی از اطلاعات را جمع آوری نموده و از گزارش گیری پس از آنالیز این داده ها، سازمان را با انواع مقررات تطبیق داد.

• پشتیبانی از عملیات: در اکثر مواقع عملیات بین تیم های پشتیبانی و گروه های مختلف روان و یکدست نمیباشد. در زمان رخ دادن مشکل، جمع آوری، و اطلاع رسانی و بررسی هماهنگ اطلاعات با چالش روبرو میشود. SIEM توانایی جمع آوری داده ها از سیستم های ناپیوسته برای بازبینی، و اطلاع رسانی و بررسی هماهنگ را دارد.

• شناسایی تهدید ها: مسیر حملات مرتب در حال تغییر است و سازمان ها به انواع حملات آسیب پذیر هستند. دیواره های آتش و ضد ویروس ها میتوانند حملات مخرب را در نقاط و مقاطع مختلف ساختار IT سازمانی تشخیص دهند. اما SIEMبهترین راه حل تشخیص تهدید های Zero dayاست.SIEM را اگر به همراه راه حل های معقول دیگر استفاده کنید امنیت شما تضمین میگردد و میتوانید تهدید هایی را که از خطوط دفاعی سنتی عبور میکنند تشخیص دهید.

• بررسی شواهد قانونی (Forensics): برای جمع آوری شواهد قانونی با داشتن SIEM قادر خواهید بود که از وسائل و دستگاه ها، محیط پیچیده شبکه، معماری سیستم و گستردگی داده ها از چندین منابع موجود اطلاعات لازم را جمع آوری کنید. شما موارد مورد نیاز و مورد تایید دادگاه را میتوانید بررسی و جمع آوری نمایید. شما میتوانید لاگ های سازمان را ذخیره و از آن محافظت کنید و ابزار های موثری برای مسیر یابی و ارتباط دهی داده ها در تمامی ساختار IT برای شناسایی سطح امنیت، عملیات و تطبیق مشکلات داشته باشید.

• مدیریت لاگ و گزارشگیری: دسترسی آنی و کم هزینه به داده های لاگ، بازیابی لاگ های ذخیره شده، گروه بندی لاگ ها، ذخیره سازی و گزارش گیری. توانایی مدیریت داده های با حجم بالا. دارای سیستم هشدار و ارتباط دهی داده ها، پشتیبانی ممیزی برای گزارش گیری تطبیقی.

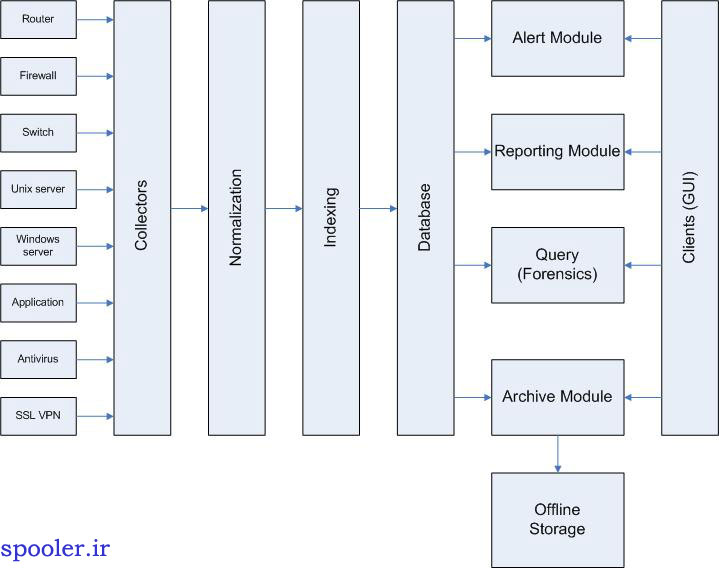

چون محصولات SIEM پیچیده هستند باید برای راه اندازی و بهینه سازی آنها وقت صرف نمود. این محصول میتواند همزمان از چندین سیستم، لاگ و وقایع جمع آوری کند، و در زمان واقعی آنها را به هم دیگر مرتبط کند و هشدار از وقایع شناسایی شده ارسال نماید.

سازمان ها در اکثر اوقات با موثر واقع شدن سیستم های SIEM در تنظیمات پیش فرض خود مشکل دارند ولی زمان کافی را جهت بهینه کردن و گرفتن بهترین نتیجه از آن صرف نمی کنند. راه اندازی اولیه این سیستم آسان است ولی برای رسیدن به نتایج شفاف و اساسی نیاز به صرف زمان و کاربیشتر دارد. شما بایستی زمان بیشتری صرف کنید تا ارتباطات بین وقایع و ریسک ها را تعیین کنید و لاگ ها، قوانین و ارتباطات مورد نیاز را به وجود آورید.

مواردی که در عملکرد یک SIEM ضعف ایجاد می کند به شرح ذیل است.

1. جمع آوری داده ها: بالانسی مابین جمع آوری، ذخیره و آنالیز داده ها باید وجود داشته باشد.

2. حجم داده ها در برخی سازمان ها بسیار بالا و منابع آنان محدوداست که مدیریت داده ها را چالش بر انگیز میکند.

3. تغییرات مداوم رفتار های کاربران (مانند رسانه های اجتماعی، وسائل موبایل و اجرآ کار به صورت موبایل)

4. افزایش دستگاه ها و برنامه ها در سازمان

5. مدیریت سیستم های مانیتورینگ

6. پیچیدگی افزایشی تهدید های امنیتی

7. ناتوانی در درک داده ها

روش های بهبود عملکرد SIEM به شرح ذیل است.

1. یک تیم پشتیبانی از SIEM بوجود آورید: اگر یک تیم قوی و با درک بالا از کار امور پشتیبانی از SIEMداشته باشیدتوانایی مانیتورینگ بالا خواهد رفت. این تیم باید قادر باشد که داده ها را بطور موثر مدیریت، مانیتور، تنظیم و استخراج کند.

2. داشتن یک برنامه مانیتورینگ موثر:

• شناسایی آسیب ها و درک مناسب از آسیب ها و نقاط ضعف در امنیت سازمان

• تمرکز بر نتایج یا اطلاعات در حال استخراج

• شناسایی سیستم ها و اجزآ برای مانیتورینگ بر اساس الویت

• ادغام SIEM در برنامه ها

• درک اینکه برخی از برنامه ها لاگ داده بوجود نمیآورند

• شناسایی وقایعی که برای آن SIEM باید هشدار ارسال کند و اطلاعاتی که باید در رابطه با دارایی های سازمانی بدانیم.

• تنظیم سیستم برای دریافت اطلاعات مورد نیاز و تغییرات در سطوح لاگ ها یا نصب سیستم های اضافه برای دریافت اطلاعات مورد نیاز

• جمع آوری داده ها از گروه ها و لاگ ها برای گزارشگیری

3. روش های تنظیم SIEM به شرح ذیل است.

• انتخاب اولین دارایی (جزء اولیه) در لیست دارایی های سازمانی برای نصب اولیه. تنظیمات اولیه بسیار دشوار است. برای تنظیم درست دارایی یا گروه، درک مناسبی از نیاز ها، اجزآ و وقایع در هر گروه داشته باشید.

• سیاست ها و قوانین را توسعه دهید.

• با استفاده از گروه های با نیاز های تطبیقی مشخص، اولین تنظیم این پروسه آسان تر خواهد شد.

• مشخص کردن اینکه کدام وقایع غیرمنطبق و نقض سیاست ها هستند.

• در نظر داشتن و ایجاد یک مسیر جدید برای اضافه نمودن توانایی های جدید SIEM در صورت لزوم

4. موارد مربوط به آنالیز SIEM به شرح ذیل است.

• آنالیز سیستم های مرتبط با دارایی ها

• استخراج داده ها از لاگ ها، رویداد ها و سیستم ها برای شناسایی تهدید های امنیتی طبق قوانین از قبل تعیین شده

• داده های مرجع ( لیست های دارایی، نتایج اسکن آسیب پذیری ها و داده های اطلاعاتی تهدید ها)،هنگام الویت بندی وقایع صرفه جویی در وقت، زمان انجام تحقیقات، به اندازه داده های زمان واقعی مهم هستند.

• تطبیق دهی دا ده ها جهت ارتباط وقایعی که معمولآ توسط فرد دیده نمیشود.

• پس از اجرآ SIEM داده های جمع آوری شده باید در فواصل زمانی مشخص بازبینی گردد.

میتوان گفت که اگر در حال مانیتور کردن نیستید فعالیت مدیریتی ندارید و SIEM توانایی های زیادی دارد. اگر سازمان نمی تواند این راه حل را پیاده سازی کند باید از کارشناسان و افراد حرفه ای کمک گرفت. شروع کار سخت ترین بخش کار است و همه روند ها، پروسه ها، سیستم ها و شبکه ها نیازمند مانیتورینگ هستند.

تصمیم استفاده از SIEM وابسته به فاکتور های مختلفی است: نیاز های کسب و کار، تعداد پرسنل پشتیبانی موجود، معماری شبکه، روش حفظ ونگهداری و پهنای باند موجود. برای بهترین حالت استفاده از SIEM باید فعالیت و سختی کار اولیه (درک سیستم، استفاده از سیستم و تنظیمات) را در نظر داشت و بدون این تلاش این محصول فقط یک مدیریت لاگ ساده خواهد بود. SIEM توانایی اتوماسیون کردن مانیتورینگ لاگ ها، شناخت Pattern ها، هشدار دهی، جمع آوری شواهد (Forensic) و تطبیق را دارد.